- Qualquer serviço, computador, dispositivo ou rede que seja acessível via internet pode ser um possível alvo.

- Independentemente das medidas que sejam tomadas para prevenir um ataque, você nunca estará 100% protegido na internet.

- Os motivos de um atacante, podem variar bastante entre diversão, obtenção de dados pessoais, exclusão de arquivos importantes, sequestro de dados e etc.

- Desta maneira sugerimos que leia este artigo com algumas ferramentas que vão lhe auxiliar no proteção básica do servidor.

Servidor Linux

Fail2Ban

- O Fail2 ban é uma ferramenta mundialmente usada para prevenir ataques do tipo Brute Force, onde a senha é descoberta através de varias tentativas através de Wordlist’s.

- Basicamente o Fail2ban monitora os arquivos de Logs do servidor e ao identificar varias tentativas de acesso de um mesmo IP a um serviço e não conseguir se conectar, o IP é bloqueado por um tempo determinado.

- A ferramenta é bem simples de ser instalada, você pode baixar os fontes diretamente da pagina oficial.

- Descompacta-los e executar o script de instalação: “python setup.py install”

- Em “Fail2ban.conf” as linhas importantes deste arquivo são a “loglevel = 3” e “logtarget = /var/log/fail2ban.log”, que definem o nível de informação no log e o arquivo de log do fail2ban

Em “jail.conf” temos todos os serviços que poderão ser configurados para o Fail2ban monitorar, as principais diretivas deste arquivo são:

- enabled: habilita ou desabilita a verificação do serviço;

- port: a porta na qual o serviço esculta;

- filter: padrão que será utilizada para identificação do filtro;

- logpath: arquivo de log com caminho completo;

- maxretry: quantidade máxima de tentativas de acesso;

- sendmail-whois: a configuração de notificação por email, sender=remetente, dest = destinatário e name = Assunto.

IPtables

- O IPTables basicamente é o sistema de firewall utilizado na maioria dos servidores Linux.

- Apesar de uma poderosa ferramenta, o IPTables é simples de ser configurado, ele se baseia em 3 tabelas FILTER, NAT e MANGLE.

- Aqui falaremos apenas da tabelas FILTER que é a mais usada para configuração de regras.

- Na tabela FILTER é possível utilizar 3 paramentos para filtragem de pacotes INPUT, OUTPUT e FORWARD e 3 comandos básicos para criação de regras”DROP”, “ACCEPT” e “REJECT”.

- INPUT – Consultado para pacotes que chegam na própria máquina;

- OUTPUT – Consultado para pacotes que saem da própria máquina;

- FORWARD – Consultado para pacotes que são redirecionados para outra interface de rede ou outra estação. Utilizada em mascaramento.

DROP - Nega pacote sem envio de um flag Reset - R ACCEPT - Aceita pacote REJECT - Nega pacote mas envia um flag Reset - R

Exemplo:

- Negar pacotes recebidos do IP 186.202.1.20: “iptables -I INPUT -s 186.202.1.20 -j DROP”

- Negar pacotes recebidos de todo o Range 186.202.1.0:“iptables -A INPUT -s 186.202.1.0/24 -j DROP”

- Bloquear porta 80 para todos IP’s: “iptables -A INPUT -p tcp –destination-port 80 -j DROP”Para mais informações em como criar regras e aplica-las acesse a documentação oficial.

Clamav

- O Clamav é uma das poucas plataformas de antivírus Opensource e multiplataforma existentes hoje no mercado, é uma ferramenta simples mas que pode lhe ajudar bastante na detecção de Malwares, Trojans e etc.

- Para ser instalado você pode efetuar o Download dos pacotes direto na página oficial ou pode instalar diretamente de seu repositório com: “#apt-get install clamav”

- Para maiores informações sobre a ferramenta acesse a documentação oficial.

Alterando portas padrões dos serviços

- Uma técnica muito conhecida para invasão e exploits dos mais variados tipos é scannear as portas dos servidores em busca de vulnerabilidades.

- Para se proteger destas vulnerabilidades é sempre interessante alterar as portas padrões de alguns tipos de serviços como SSH por exemplo, este processo retarda os portscaners que buscam primeiramente pelas portas default dos serviços como “22,23,53,80,443,21”.

- Esta é uma medida bem simples mas que pode evitar grandes dores de cabeça.

- Basicamente basta alterar o parâmetro Port de 22 para a porta desejada no arquivo /etc/ssh/sshd_conf e reiniciar o serviço em /etc/init.d/ssh restart

SSL gratuito com Let's Encrypt

- O Let’s Encript é um projeto encabeçado pela Linux Foundation com o intuito de popularizar e difundir a utilização de criptografia na web ao facilitar a aquisição e instalação de certificados SSL assinado por uma autoridade certificadora.

- Qualquer um que já precisou tornar um website mais seguro através da instalação de um certificado SSL sabe que não se trata de uma tarefa trivial.

- Além, disso, como não é algo que fazemos diariamente, fica difícil lembrar os passos necessários na hora que precisamos, certo?

- Com o Let’s encrypt não há a necessidade de emails de confirmação, certificados expirados quebrando seu site ou configurações complexas.

- O próprio programa cuida de tudo isso para você. Além de tudo, os certificados emitidos pelo Let’s Encrypt são gratuitos e, portanto, não há pagamento envolvido.

Nikto Scanner

- Nikto Scanner é um auditor desenvolvido em Perl que possui diversos scripts que trabalham em busca de vulnerabilidades em servidores.

- Para baixar os scripts, acesse o link.

- Após baixar os scripts, descompacte-os e acesse a pasta do nikto-versão e execute o comando abaixo para atualizar a lista de vulnerabilidades:

# ./nikto.pl -update

- Abaixo segue um comando básico da ferramenta:

#./nikto.pl -h http://meusite.com.br -p 80 -o saida.txt

- Os parâmetros -h, -p e -o, indicam sucessivamente Host,Porta e caminho onde o relatório será salvo.

- Para mais informações consulte a documentação oficial.

Servidor Windows

Firewall

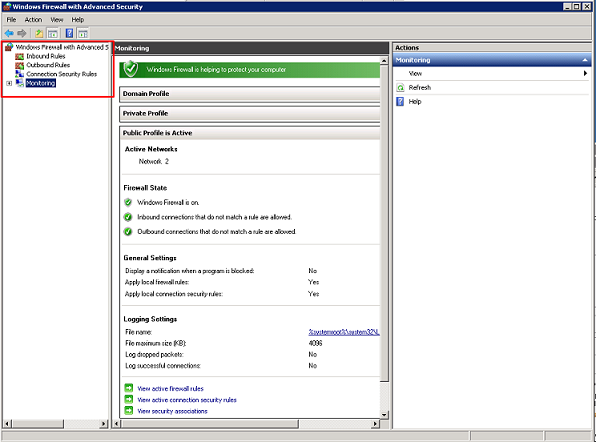

O sistema de Firewall do windows pode ser configurado da seguinte maneira, acesse:

- Painel de controle

- Firewall do windows

- Configurações avançadas, e na descrição do firewall é bem clara, existem opções de regras de Entrada, Saída, Regras de conexões seguras e monitoração do firewall.

- Para mais informações você pode acessar nossa documentação de ajuda: Liberando Pings no Windows – Cloud/Dedicado.